Увага, у середовищі 3Ds Max поширюються нові види вірусів, які не можуть бути виявлені вашим антивірусним ПЗ!

Якщо ваша сцена заражена або якщо ви хочете уникнути попадання вірусів у 3Ds Max, скачайте та встановіть умовно-безкоштовний скрипт Prune Scene та активуйте Активний Захист (Active Protection)!

Після запуску режиму Активного захисту віруси будуть видалені. Надалі, якщо віруси потраплять до вас у сцену, вони завжди видалятимуться!

Важливо!

Ви можете безкоштовно використовувати Prune Scene для очищення вірусів!

Вступ

Останнім часом спостерігається висока активність зараження сцен та моделей вірусами ALC BETACLEANER (worm.3dsmax.alc.clb) та CRP BSCRIPT (worm.3dsmax.crp.bscript) на 3D стоках, онлайн-форумах та онлайн-сервісах.

Зазвичай віруси потрапляють через заражений файл сцени (*.max), коли ви робите open, merge або x-ref у 3Ds Max.

При відкритті або роботі з файлом сцени в 3Ds Max (*.max) сцена може виявляти дивну поведінку. Докладніше про кожен вірус читайте нижче.

ALC BETACLEANER

Цей вірус є стороннім скриптом (Maxscript) (далі іменований "ALC"), може випадково пошкодити налаштування програмного забезпечення 3Ds Max і поширитися на інші файли max (* .max) в системі Windows, якщо файли сцени містять шкідливий скрипт (код), він може виконуватися в середовищі 3Ds Max. (Початковий скрипт, схоже, був включений в деякі безкоштовні сцени 3Ds Max, які користувачі могли завантажити з різних онлайн-джерел.)

Хоча скрипт, схоже, був написаний як форма захисту від копіювання, для комерційного плагіна, якщо він торкнувся інші сцени, при повторному відкритті, вірус може поширитися в інші копії 3Ds Max сцен.

Цей Maxscript буде вбудовуватись у файл сцени, як скриптовий контролер.

Скрипт зберігається у приховані файли:

Файли:

vrdematcleanbeta.mse

vrdematcleanbeta.msex

Примітка!

Для цих файлів, властивості системних атрибутів будуть встановлені як Приховані, і вони зазвичай не видно у провіднику файлів операційної системи Windows. Вам може знадобитися змінити View → Folder Options на View Hidden Files and Folders

Вірус створює такі проблеми:

- Вилітає 3Ds Max або не відкривається сцена

- Ушкоджує дані сцени

- Створює порожні допоміжні об'єкти (¡¡×ý × û і ×þ×ü)

- Неможливо зберегти сцену вручну

- Неможливо використовувати функцію скасування (Ctrl+Z)

- Відображаються різні помилки Maxscript

- Пошкоджує або видаляє камери, джерела світла та/або матеріали

- Викликає автоматичне збереження після зараження сцени або при виборі "Don't Save" під час закриття 3Ds Max < /li>

- Робить ін'єкцію шкідливого коду в існуючі скрипти в папці автозавантаження 3Ds Max

- Примусово закриває 3Ds Max

- Неможливо зберегти V-Ray джерела світла

CRP BSCRIPT & ADSL BSCRIPT

Цей вірус являє собою сторонній скрипт (Maxscript) (далі іменований "CRP"), може випадково пошкодити налаштування програмного забезпечення 3Ds Max і поширитися на інші файли max (*.max) в системі Windows, якщо файли сцени містять шкідливий скрипт (код ), може виконуватися серед 3Ds Max. (Вихідний скрипт, схоже, був включений в деякі безкоштовні сцени 3Ds Max, які користувачі могли завантажити з різних онлайн-джерел.)

Цей вірус поширюється так само, як і ALC BETACLEANER коли ви відкриваєте сцену.

Вірус робить ін'єкції у всі скрипти в папці автозавантаження 3Ds Max, додаючи в них шкідливий код.

Вірус створює такі проблеми:

- Неможливо використовувати функцію скасування (Ctrl+Z), якщо перемикатися між Viewport

- Може приховувати або видаляти джерела світла

- Може видаляти матеріали

- Робить ін'єкцію шкідливого коду в існуючі скрипти в папці автозавантаження 3Ds Max

- Може видаляти об'єкти в сцені

ALC2 ALPHA

Те ж, що і ALC BETACLEANER, але створює різні шкідливі файли та глобальні змінні серед 3Ds Max.

Вірус створює приховані файли в:

Файли:

vrdematcleanalpha.mse

vrdematcleanalpha.msex

vrdestermatconvertor.ms

vrdestermatconverter.msex

vrdestermatconvertar.ms

vrayimportinfo.mse

В іншому поведінка така ж, як і у ALC BETACLEANER.

ALC3 ALPHA

Те саме, що ALC BETACLEANER, але з деякими відмінностями.

Найнебезпечніше, що цей вірус може завантажувати оновлення для себе і може само-модифікуватися!

Вірус створює такі проблеми:

- Вилітає 3Ds Max або не відкривається сцена

- Порожні допоміжні helper об'єкти

- Неможливо використовувати функцію скасування (Ctrl+Z)

- Відображаються різні помилки Maxscript

- Змінює настройки рендерингу (V-Ray): розмір VFB, матеріали, налаштування GI тощо.

- Приховане збереження VFB та відправка на віддалену електронну пошту

- Збирає системну інформацію та відправляє на віддалену електронну пошту: ip, mac, інформація про HDD, пам'ять, процесор, версія 3Ds Max і т.д.< /li>

- Відправляє зібрані дані з фейкової електронної пошти sss777_2000@126.com (nfkxovtedspjgedv) на rrr888_3000@126.com

- Завантажує оновлення та само-модифікується з http://www. /update/upscript.mse

Файли:

rdematpropalpha.mse

vrdematpropalpha.msex

DESIRE FX CA

Вірус створює такі проблеми:

- Перейменовує всі об'єкти у сцені та додає рекламний префікс

- Створює об'єкти Text у сцені з рекламним текстом

- Записує рекламний текст у File Info

- Може викликати підгальмовування Viewport

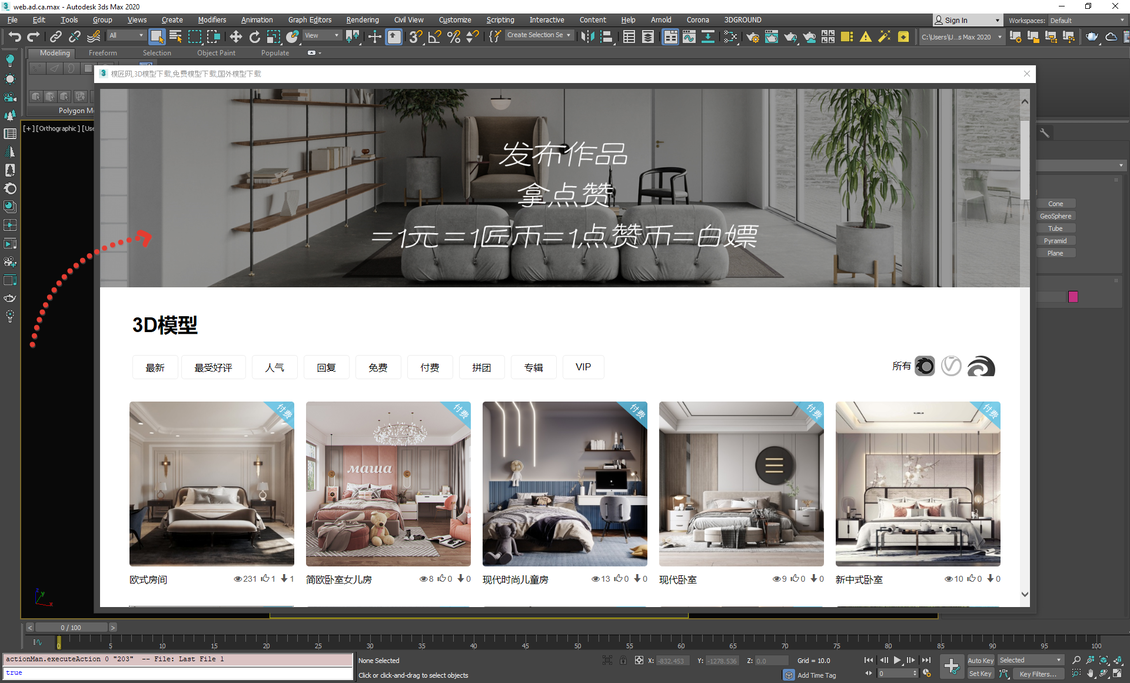

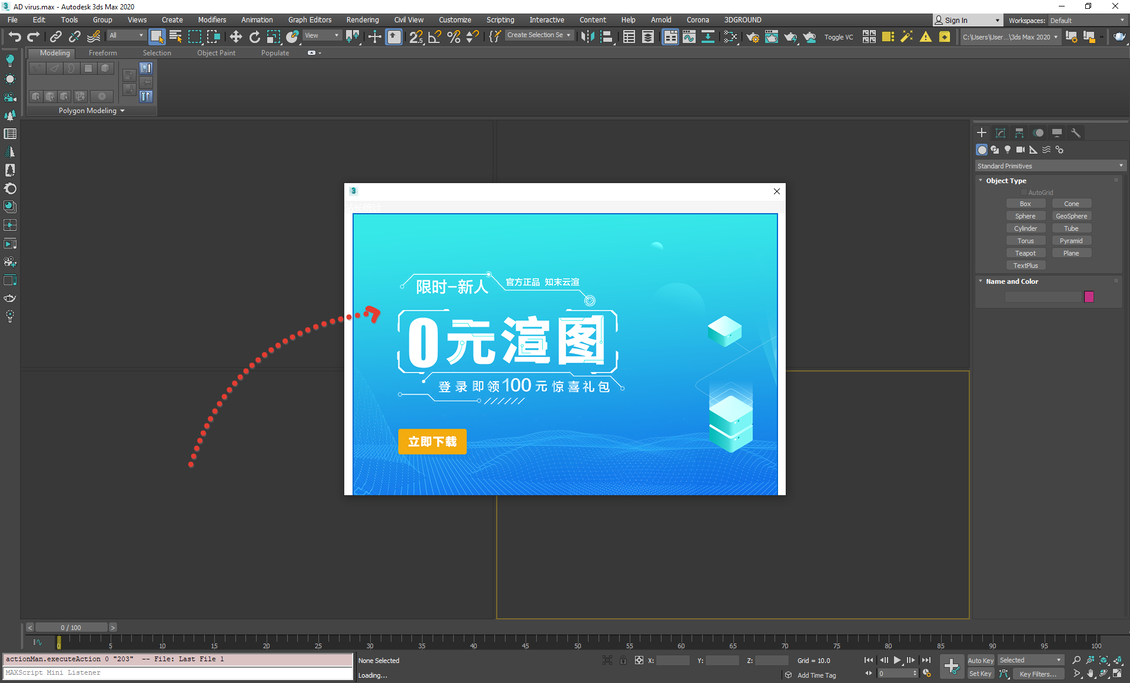

AD WEB CA

Вірус створює такі проблеми:

- Відображає Maxscript вікно Web браузера з рекламою сайту

- Створює об'єкти Text у сцені з рекламним текстом

- Може викликати підгальмовування Viewport

Щоб заблокувати рекламні сайти назавжди на системному рівні, зробіть такі дії:

- Відкрийте файл hosts за допомогою Notepad, на шляху C:/WINDOWS/system32/drivers/etc/hosts

- Додайте в кінець файлу записки, наведені нижче*

- Перезавантажте комп'ютер

* Додайте це до кінця файлу C:/WINDOWS/system32/drivers/etc/hosts

PHYSXPLUGINMFX

PhysXPluginMfx (варіація ALC2, ALC, CRP та ADLS) – вірус для спланованої атаки на великі підприємства. Розроблено групою хакерів для промислового шпигунства. Цей вірус розповсюджується зі сторонніми плагінами з фішингових сайтів і може пошкодити налаштування програмного забезпечення 3Ds Max, запускати довільний шкідливий код, заражати інші файли 3Ds Max (* .max) і відправляти зібрані особисті дані на C&C сервер в Південній Кореї.

Цей вірус використовує вже відомі дірки, як і ALC, ADSL або CRP.

Файли:

PhysXPluginStl.mse

Вірус створює такі проблеми:

- Створює шкідливі файли, такі як PhysXPluginStl.mse, у папці автозавантаження 3Ds Max

- Кодує файли "*.mse" за допомогою base64 кодування .NET 4.5 асемблера

- Заражає інші "*.max" файли

- Надсилає особисту інформацію на віддалені сервери

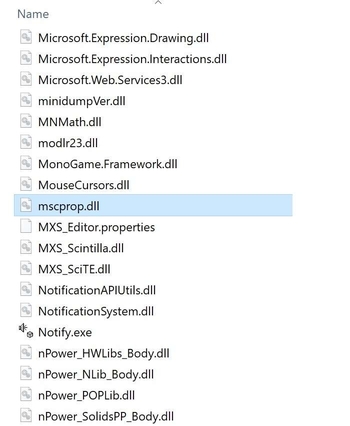

ALIENBRAINS (MSCPROP.DLL)

Цей вірус є стороннім Maxscript (далі іменований "Alienbrains"), може пошкодити інсталяційні файли 3Ds Max і файли сцен. Може потрапити в середу 3Ds Max зі сторонніх онлайн-ресурсів зі стандартними моделями.

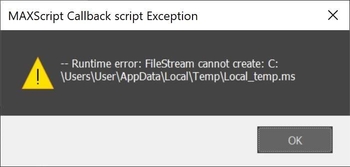

Також може викликати різні модальні помилки "Runtime error: FileStream cannot create..." при відкритті сцени.

Якщо UAC в системі Windows вимкнено , цей вірус може створювати шкідливий файл: mscprop.dll у кореневій папці 3Ds Max!

Вірус створює такі проблеми:

- Створює mscprop.dll в корені 3Ds Max

- Дуже довге відкриття/збереження/автозбереження/перезапуск сцени

- Створює небажані атрибути, що налаштовуються для об'єктів

- Створює небажані властивості в rootcene та callback функції

- Відображаються різні помилки Maxscript (див. скріншот нижче)

- Неможливо використовувати функцію скасування (Ctrl+Z)

- Створює файл Local_temp.ms в "C: /Users/Ваше ім'я/AppData/Local /Temp/"

Приклад Maxscript помилки:

Файли:

C:/Users/Ваше ім'я/AppData/Local/Temp/Local_temp.mse

C:/Program Files/Autodesk/Номер релізу/mscprop.dll

C:/Program Files/Autodesk/Release Number/stdplugs/PropertyParametersLocal.mse

KRYPTIK CA

Цей вірус є стороннім Maxscript (далі "Kryptik CA"), може пошкодити інсталяційні файли 3Ds Max і файли сцен. Може потрапити в середу 3Ds Max зі сторонніх онлайн-ресурсів зі стандартними моделями.

Наразі відомо, що вірус може впливати на швидкість відкриття сцен.

Вірус створює такі проблеми:

- Дуже довге відкриття/збереження/автозбереження/перезапуск сцени

- Створює небажані атрибути для об'єктів, що налаштовуються

- Створює небажані властивості в TrackViewNodes.AnimLayerControlManager і callback функції

- Виконує невідомий код із закодованого рядка base64 кодування .NET 4.5 асемблера (виконання коду з обфусцованого *.dll файлу)

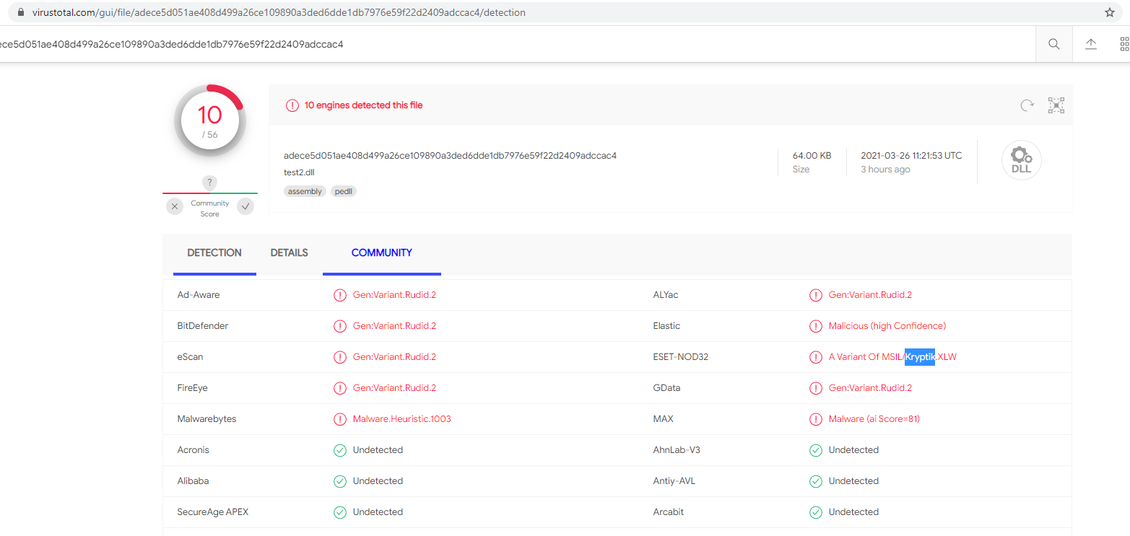

Файл *.dll з вірусом на сайті VirusTotal розпізнається як Kryptik.XLW і несе в собі загрозу. На даний момент ведуться роботи з дизассемблювання, для встановлення точної загрози!

Велике спасибі фахівцям з компанії ESET, особливо Mathieu Tartare, у декомпіляції обфусцованого .NET коду та пошуку загроз.

Вдалося з'ясувати, що цей вірус, це частина PhysXPluginMfx, яка рідко зустрічалася на просторах інтернету і тому ні Autodesk Security Tools, ні Prune Scene не могли раніше її виявити. На щастя до Prune Scene додано сигнатуру, яка видаляє залишки цього шкідливого коду.

Вірус міг виконати довільний код звертаючись C&C сервер IP: 175.197.40[.]61. На даний момент C&C сервер не працює і не несе потенційної загрози.

Для більшої впевненості ви можете заблокувати даний IP на рівні системи.

* Додайте це до кінця файлу C:/WINDOWS/system32/drivers/etc/hosts

SPY CA

Це новий клас вірусів, які можуть постачатися разом із сторонніми 3D моделями завантажених із онлайн-ресурсів.

Вірус є Maxscript, який записується в Custom Attributes об'єкта і виконується при відкритті сцени або Merge моделі.

На даний момент такі віруси можуть впливати на швидкість відкриття сцен, відправку особистих даних на C&C сервер, а також відключати 3Ds Max Security Tools!

Вірус створює такі проблеми:

- Довге відкриття сцени

- Створення небажаних файлів у системі шляхом c:/Users/[User]/

AppData/Local/ - Створення небажаних атрибутів в об'єктах

- Надсилання даних про унікальний ідентифікатор PC на C&C сервер

- Відключення 3Ds Max Security Tools через перезапис налаштувань у 3dsmax.ini

Prune Scene може блокувати виконання цього вірусу. Також у 3Ds Max 2024 і вище цей вірус блокується Security Tools від виконання.

Файли, що створюються:

Spy CA надішле дані MAC адреси, унікальні ідентифікатори та іншу інформацію за адресою https://api[.]yutu[.]cn/blackBox/checkData до Китаю.

Також вірус намагається відключити повністю Security Tools у 3Ds Max.

Виявити вірус можливо якщо у вас включені Security Tools, який повідомить про блокування команди "System.Convert" або ж за допомогою Prune Scene.

Ви можете виконати команду Maxscript, яка покаже чи є у вашій сцені цей вірус:

Детальніше як користуватися даною командою читайте нижче, в розділі "Як виявити віруси?" - Якщо дана команда повертає true - ви заражені!

Якщо ви не використовуєте Prune Scene, ви зможете видалити цей вірус вручну, для цього необхідно всі об'єкти в сцені зробити Convert To Mesh, потім Convert To Poly, для того щоб видалити Custom Attributes.

Як виявити віруси?

Для ALC betaclenaer

Відкрийте Maxscript Listener, скопіюйте та вставте наступний рядок та натисніть Enter:

Результат виконання рядка повинен повертатись: false. Якщо результат виконання: true – ви заражені!

Для ADSL bscript

Відкрийте Maxscript Listener, скопіюйте та вставте наступний рядок та натисніть Enter:

Результат виконання рядка повинен повертатись: false. Якщо результат виконання: true – ви заражені!

Для CRP bscript

Відкрийте Maxscript Listener, скопіюйте та вставте наступний рядок та натисніть Enter:

Результат виконання рядка повинен повертатись: false. Якщо результат виконання: true – ви заражені!

Для ALC2 alpha

Відкрийте Maxscript Listener, скопіюйте та вставте наступний рядок та натисніть Enter:

Результат виконання рядка повинен повертатись: false. Якщо результат виконання: true – ви заражені!

For PhysXPluginMfx

Відкрийте Maxscript Listener, скопіюйте та вставте наступний рядок та натисніть Enter:

Результат виконання рядка повинен повертатись: false. Якщо результат виконання: true – ви заражені!

Для ALC3 alpha

Відкрийте Maxscript Listener, скопіюйте та вставте наступний рядок та натисніть Enter:

Результат виконання рядка повинен повертатись: false. Якщо результат виконання: true – ви заражені!

Для AD Web CA

Ви побачите Maxscript вікно браузера з рекламою сайту: 3dsmj[dot]com,3d[ dot]znzmo[dot]com

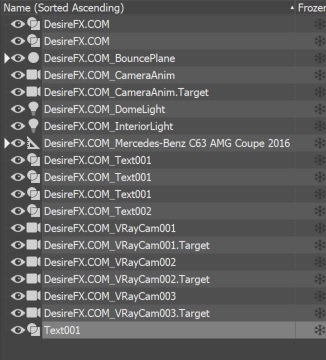

Для Desire FX CA

У сцені будуть перейменовані всі об'єкти з префіксом "desirefx":

Для Alienbrains

Відкрийте Maxscript Listener, скопіюйте та вставте наступний рядок та натисніть Enter:

Результат виконання рядка повинен повертатись: false. Якщо результат виконання: true – ви заражені!

Для Kryptik CA

Відкрийте Maxscript Listener, скопіюйте та вставте наступний рядок та натисніть Enter:

Результат виконання рядка повинен повертатись: false. Якщо результат виконання: true – ви заражені!

Інформація!

Є інші модифікації вірусів, які може обробити і усунути тільки Prune Scene.

Для Spy CA

Відкрийте Maxscript Listener, скопіюйте та вставте наступний рядок та натисніть Enter:

Результат виконання рядка повинен повертатись: false. Якщо результат виконання: true – ви заражені!

Як видалити віруси?

Якщо ваша сцена заражена або ви хочете уникнути попадання вірусів у 3Ds Max, скачайте та встановіть умовно-безкоштовний скрипт Prune Scene та активуйте Активний Захист!

Після запуску режиму Активного захисту віруси будуть видалені.

Надалі, якщо віруси потраплять до вас у сцену, вони завжди видалятимуться!

Важливо!

Ви можете безкоштовно використовувати Prune Scene для очищення вірусів!

Ви також можете використовувати інші скрипти для вирішення проблем з вірусами:

ALC_fixup_v1_2.ms і CRP_fixup_v1_2.ms

Але я не рекомендую використовувати їх, оскільки вам доведеться час від часу запускати їх вручну, і ви можете пропустити момент, коли вірус потрапить до іншої сцени, що дуже критично для великих компаній, де кілька людей можуть працювати з одним файлом.

Також є й інші модифікації вірусів, з якими ці скрипти не впораються!

Офіційна інформація

Тут офіційне твердження Autodesk:

і

Update 1

З офіційного джерела стало відомо, що в 3Ds Max 2019 Update 2 за замовчуванням буде включено захист проти ALC/CRP.

Про Security Tool в 3Ds Max 2019 Update 2:

http: //help.autodesk.com/view/3DSMAX/2019/ENU/?guid=GUID-C8FEC566-7747-4C35-A7DE-6B8233C9ACB0

Також підтверджено інформацію про модифікацію CRP вірусу під назвою ADSL

Сторонній Maxscript, відомий як ADSL, може випадково пошкодити налаштування програмного забезпечення 3Ds Max.

Скрипт може бути поширений на інші файли max (*.max) в системі, якщо файли сцени, що містять його, відкриті в 3Ds Max. Поведінка є майже ідентичним варіантом зараження CRP, але використовує різні імена змінних.

Security Tools in 3Ds Max Update 2 можуть виявляти та очищати цей вірус зі сцен та папки startup.

http://help.autodesk.com/view/3DSMAX/2019/ENU/?guid=GUID-10254858-7E5A-4220-9960-C250CCE2BA56

Update 2

Autodesk випустила Security Tools для Autodesk © 3Ds Max® 2019-2015 для усунення таких загроз: ALC, CRP та ADSL.

Тепер ви можете завантажити та встановити цей інструмент безкоштовно для версій 3Ds Max: 2015, 2016, 2017, 2018. Для 3Ds Max 2019 просто встановіть останнє оновлення Update 2 з ітеративним рішенням.

Якщо у вас є проблеми з ALC/CRP/ADSL для більш ранніх версій 3Ds Max (2014 р. і нижче) використовуйте Prune Scene!

Для увімкнення/вимкнення захисту необхідно додати кнопку на головну панелі інструментів: Customize → Customize User Interface → Category: Security Tools. Потім перетягніть 3Ds Max Security Tools на головну панель інструментів.

Під час запуску цього інструменту ви побачите наступне вікно з однією опцією увімкнути/вимкнути.

Update 3

У цій статті оновлено та додано опис нових небезпечних типів загроз: ALC2, PhysXPluginMfx, Alienbrains (mscprop.dll), DesireFX CA.

Update 4

У цій статті оновлено та додано опис нового вірусу: AD Web CA

Update 5

У цій статті розширено опис нового типу AD Web CA: 3d[dot]znzmo[dot]com

Update 6

У цій статті оновлено та додано опис нового вірусу: Kryptik CA

Update 7

Завдяки спеціалістам з ESET вдалося декодувати код Kryptik CA і оновлено опис до цього вірусу.

Update 8

У цій статті додано описи для нових типів вірусів Spy CA

Українська

Українська

{{comment.text}}