Внимание, в среде 3Ds Max распространяются новые виды вирусов, которые не могут быть обнаружены вашим Антивирусным ПО!

Если ваша сцена заражена или если, вы хотите избежать попадания вирусов в 3Ds Max, скачайте и установите условно-бесплатный скрипт Prune Scene и активируйте Активную Защиту (Active Protection)!

После запуска режима Активной Защиты, вирусы будут удалены. В дальнейшем, если вирусы попадут к вам в сцену, они всегда будут удаляться!

Важно!

Вы можете бесплатно использовать Prune Scene для очистки от вирусов!

Вступление

В последнее время наблюдается высокая активность заражения сцен и моделей вирусами ALC BETACLEANER (worm.3dsmax.alc.clb) и CRP BSCRIPT (worm.3dsmax.crp.bscript) на 3D-стоках, онлайн-форумах и онлайн-сервисах.

Обычно вирусы попадают через зараженный файл сцены (* .max), когда вы делаете open, merge или x-ref в 3Ds Max.

При открытии или работе с файлом сцены в 3Ds Max (* .max) сцена может проявлять странное поведение. Подробнее о каждом вирусе читайте ниже.

ALC BETACLEANER

Этот вирус представляет собой сторонний скрипт (Maxscript) (далее именуемый "ALC"), может случайно повредить настройки программного обеспечения 3Ds Max и распространиться на другие файлы max (* .max) в системе Windows, если файлы сцены содержат вредоносный скрипт (код), он может выполняться в среде 3Ds Max. (Исходный скрипт, похоже, был включен в некоторые бесплатные сцены 3Ds Max, которые пользователи могли загрузить из различных онлайн-источников.)

Хотя скрипт, похоже, был написан как форма защиты от копирования, для коммерческого плагина, если он затронул другие сцены, при повторном их открытии, вирус может распространиться в другие копии 3Ds Max сцен.

Данный Maxscript будет встраиваться в файл сцены, как скриптовый контроллер.

Скрипт сохраняется в скрытые файлы:

Файлы:

vrdematcleanbeta.mse

vrdematcleanbeta.msex

Примечание!

Для этих файлов, свойства системных атрибутов будут установлены как Скрытые, и они обычно не видны в проводнике файлов операционной системы Windows. Вам может потребоваться изменить View → Folder Options на View Hidden Files and Folders

Вирус создает следующие проблемы:

- Вылетает 3Ds Max или не открывается сцена

- Повреждает данные сцены

- Создает пустые вспомогательные объекты (¡¡×ý × û и ×þ×ü)

- Невозможно сохранить сцену вручную

- Невозможно использовать функцию отмены (Ctrl+Z)

- Отображаются различные ошибки Maxscript

- Повреждает или удаляет камеры, источники света и/или материалы

- Вызывает автоматическое сохранение после заражения сцены или при выборе "Don't Save" во время закрытия 3Ds Max

- Делает инъекцию вредоносного кода в существующие скрипты в папке автозагрузки 3Ds Max

- Принудительно закрывает 3Ds Max

- Невозможно сохранить V-Ray источники света

CRP BSCRIPT & ADSL BSCRIPT

Этот вирус представляет собой сторонний скрипт (Maxscript) (далее именуемый "CRP"), может случайно повредить настройки программного обеспечения 3Ds Max и распространиться на другие файлы max (* .max) в системе Windows, если файлы сцены содержат вредоносный скрипт (код), он может выполняться в среде 3Ds Max. (Исходный скрипт, похоже, был включен в некоторые бесплатные сцены 3Ds Max, которые пользователи могли загрузить из различных онлайн-источников.)

Этот вирус распространяется также, как и ALC BETACLEANER когда вы открываете сцену.

Вирус делает инъекции во все скрипты в папке автозагрузки 3Ds Max, добавляя в них вредоносный код.

Вирус создает следующие проблемы:

- Невозможно использовать функцию отмены (Ctrl+Z), при переключении между Viewport

- Может скрывать или удалять источники света

- Может удалять материалы

- Делает инъекцию вредоносного кода в существующие скрипты в папке автозагрузки 3Ds Max

- Может удалять объекты в сцене

ALC2 ALPHA

То же, что и ALC BETACLEANER, но создает различные вредоносные файлы и глобальные переменные в среде 3Ds Max.

Вирус создает скрытые файлы в:

Файлы:

vrdematcleanalpha.mse

vrdematcleanalpha.msex

vrdestermatconvertor.ms

vrdestermatconverter.msex

vrdestermatconvertar.ms

vrayimportinfo.mse

В остальном поведение такое же, как и у ALC BETACLEANER.

ALC3 ALPHA

То же, что ALC BETACLEANER, но с некоторыми отличиями.

Самое опасное, что этот вирус может скачивать обновления для себя и может само-модифицироваться!

Вирус создает следующие проблемы:

- Вылетает 3Ds Max или не открывается сцена

- Пустые вспомогательные helper объекты

- Невозможно использовать функцию отмены (Ctrl+Z)

- Отображаются различные ошибки Maxscript

- Изменяет настройки рендеринга (V-Ray): размер VFB, материалы, настройки GI и т. д.

- Скрытое сохранение VFB и отправка на удаленную электронную почту

- Собирает системную информацию и отправляет на удаленную электронную почту: ip, mac, информация о HDD, память, процессор, версия 3Ds Max и т. д.

- Отправляет собранные данные с фейковой электронной почты sss777_2000@126.com (nfkxovtedspjgedv) на rrr888_3000@126.com

- Скачивает обновления и само-модифицируется с http://www.Maxscript.cc/update/upscript.mse

Файлы:

rdematpropalpha.mse

vrdematpropalpha.msex

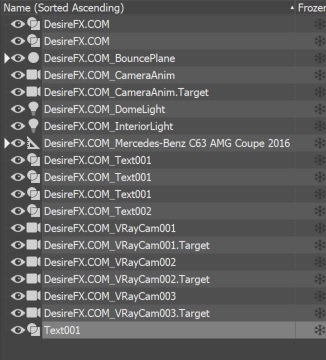

DESIRE FX CA

Вирус создает следующие проблемы:

- Переименовывает все объекты в сцене и добавляет рекламный префикс

- Создает объекты Text в сцене с рекламным текстом

- Записывает рекламный текст в File Info

- Может вызывать подтормаживание Viewport

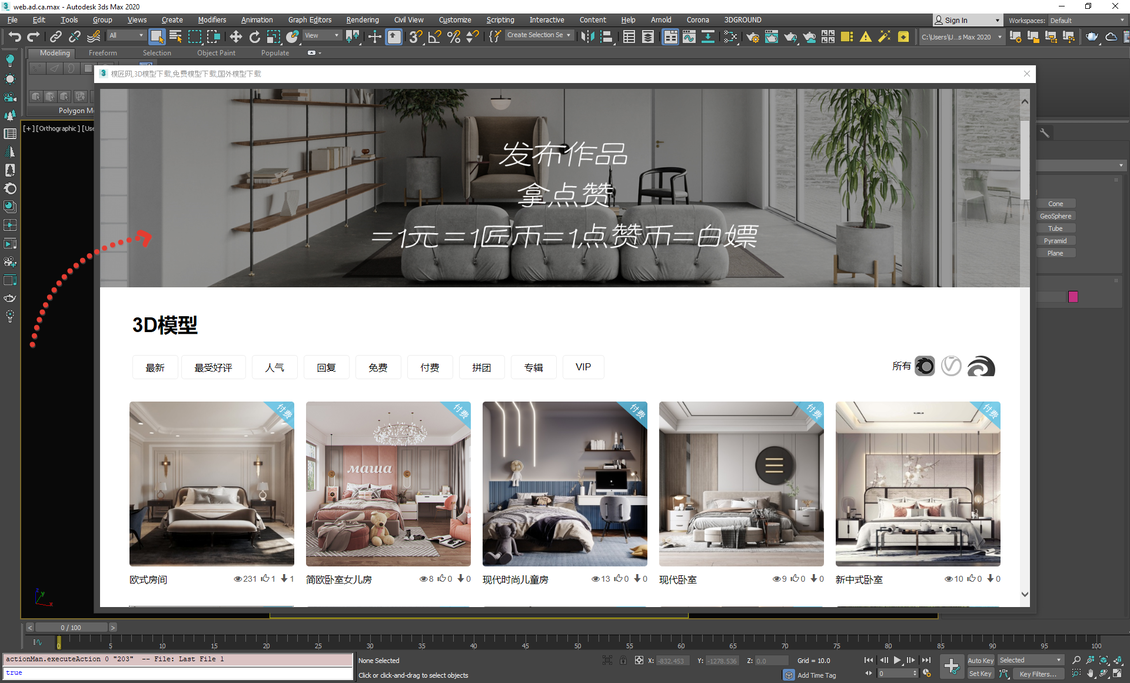

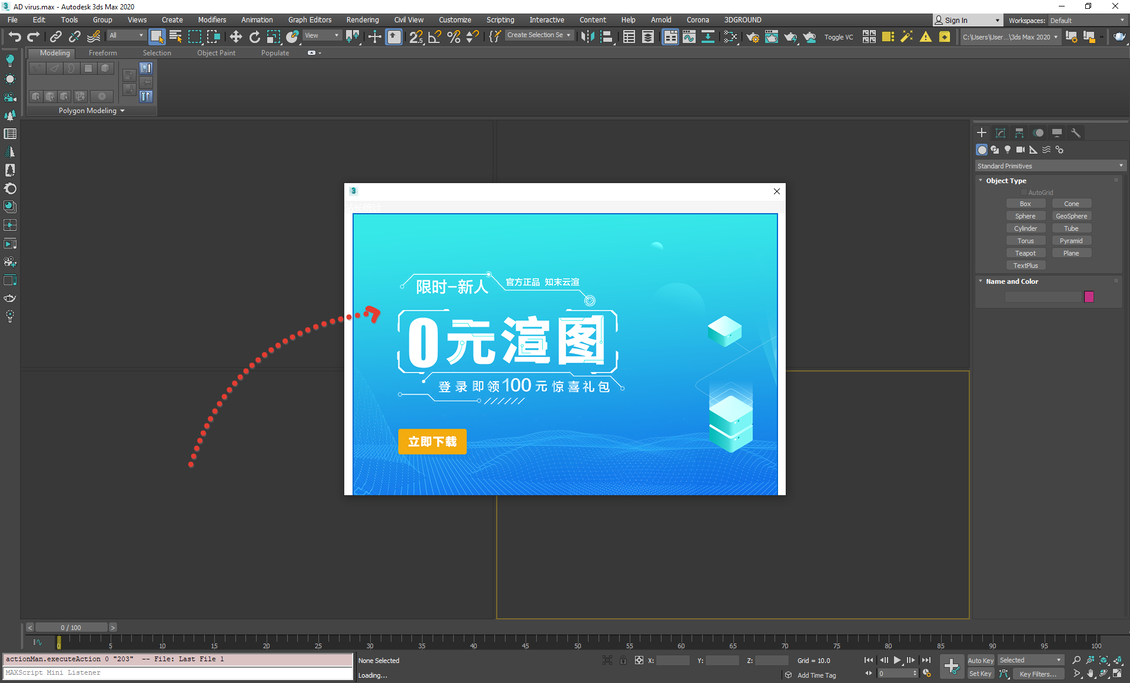

AD WEB CA

Вирус создает следующие проблемы:

- Отображает Maxscript окно Web браузера с рекламой сайта

- Создает объекты Text в сцене с рекламным текстом

- Может вызывать подтормаживание Viewport

Чтобы заблокировать рекламные сайты навсегда на системном уровне, сделайте следующие действия:

- Откройте файл hosts при помощи Notepad, по пути C:/WINDOWS/system32/drivers/etc/hosts

- Добавьте в конец файла записки, указанные ниже*

- Перезагрузите компьютер

* Добавьте это в конец файла C:/WINDOWS/system32/drivers/etc/hosts

127.0.0.1 3d.znzmo.com

PHYSXPLUGINMFX

PhysXPluginMfx (вариация ALC2, ALC, CRP and ADLS) - вирус для спланированной атаки на крупные предприятия. Разработан группой хакеров для промышленного шпионажа. Этот вирус распространяется со сторонними плагинами с фишинговых сайтов и может повредить настройки программного обеспечения 3Ds Max, запускать произвольный вредоносный код, заражать другие файлы 3Ds Max (* .max) и отправлять собранные личные данные на C&C сервера в Южной Корее.

Этот вирус использует уже известные дыры, как и ALC, ADSL или CRP.

Файлы:

PhysXPluginStl.mse

Вирус создает следующие проблемы:

- Создает вредоносные файлы, такие как PhysXPluginStl.mse, в папке автозагрузки 3Ds Max

- Кодирует файлы "*.mse" при помощи base64 кодировки .NET 4.5 ассемблера

- Заражает другие "*.max" файлы

- Отправляет личную информацию на удаленные сервера

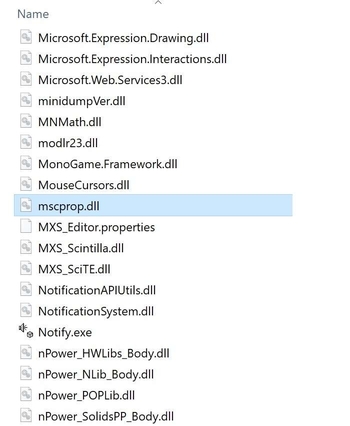

ALIENBRAINS (MSCPROP.DLL)

Этот вирус представляет собой сторонний Maxscript (далее именуемый "Alienbrains"), может повредить установочные файлы 3Ds Max и файлы сцен. Может попасть в среду 3Ds Max со сторонних онлайн-ресурсов со стандартными моделями.

Вирус Alienbrains замедляет сцену: открытие, сохранение, автосохранение и рестарт.

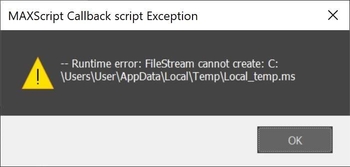

Также может вызывать разного рода модальные ошибки "Runtime error: FileStream cannot create..." при открытии сцены.

Если UAC в системе Windows отключен, этот вирус может создавать вредоносный файл: mscprop.dll в корневой папке 3Ds Max!

Вирус создает следующие проблемы:

- Создает mscprop.dll в корне 3Ds Max

- Очень долгое открытие/сохранение/автосохранение/перезапуск сцены

- Создает нежелательные настраиваемые атрибуты для объектов

- Создает нежелательные свойства в rootcene и callback функции

- Отображаются различные ошибки Maxscript (см. скриншот ниже)

- Невозможно использовать функцию отмены (Ctrl+Z)

- Создает файл Local_temp.ms в "C: /Users/Ваше имя/AppData/Local/Temp/"

Пример Maxscript ошибки:

Файлы:

C:/Users/Ваше имя/AppData/Local/Temp/Local_temp.mse

C:/Program Files/Autodesk/Номер релиза/mscprop.dll

C:/Program Files/Autodesk/Release Number/stdplugs/PropertyParametersLocal.mse

KRYPTIK CA

Этот вирус представляет собой сторонний Maxscript (далее именуемый "Kryptik CA"), может повредить установочные файлы 3Ds Max и файлы сцен. Может попасть в среду 3Ds Max со сторонних онлайн-ресурсов со стандартными моделями.

На данный момент известно, что вирус может влиять на скорость открытия сцен.

Вирус создает следующие проблемы:

- Очень долгое открытие/сохранение/автосохранение/перезапуск сцены

- Создает нежелательные настраиваемые атрибуты для объектов

- Создает нежелательные свойства в TrackViewNodes.AnimLayerControlManager и callback функции

- Выполняет неизвестный код из закодированной строки base64 кодировки .NET 4.5 ассемблера (выполнение кода из обфусцированного *.dll файла)

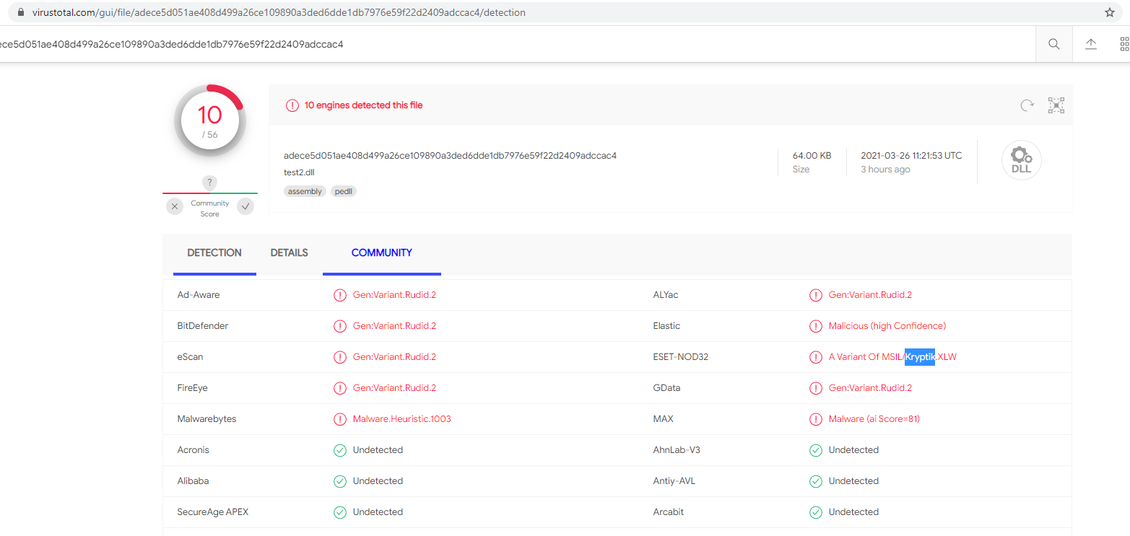

Файл *.dll с вирусом на сайте VirusTotal распознается как Kryptik.XLW, и несет в себе угрозу. На данный момент ведутся работы по дизассемблированию, для установления точной угрозы!

Большое спасибо специалистам из компании ESET, особенно Mathieu Tartare, в декомпиляции обфусцированного .NET кода и поиске угроз.

Удалось выяснить, что данный вирус, это часть от PhysXPluginMfx, которая редко встречалась на просторах интернета и поэтому ни Autodesk Security Tools, ни Prune Scene не могли ранее ее обнаружить. К счастью в Prune Scene добавлена сигнатура, которая удаляет остатки этого вредоносного кода.

Вирус мог выполнить произвольный код обращаясь C&C сервер по IP: 175.197.40[.]61. На данный момент, C&C сервер не работает и не несет потенциальной угрозы.

Для большей уверенности, вы можете заблокировать данный IP на уровне системы.

* Добавьте это в конец файла C:/WINDOWS/system32/drivers/etc/hosts

SPY CA

Это новый класс вирусов, которые могут поставляться вместе со сторонними 3D моделями скачанных с онлайн-ресурсов.

Вирус представляет собой Maxscript, который записывается в Custom Attributes объекта и выполняется при открытии сцены или Merge модели.

На данный момент вирусы такого типа могут влиять на скорость открытия сцен, отправку личных данных на C&C сервер, а также отключать 3Ds Max Security Tools!

Вирус создает следующие проблемы:

- Долгое открытие сцены

- Создание нежелательных файлов в системе по пути c:/Users/[User]/AppData/Local/

- Создание нежелательных атрибутов в объектах

- Отправка данных об уникальном идентификаторе PC на C&C сервер

- Отключение 3Ds Max Security Tools через перезапись настроек в 3dsmax.ini

Prune Scene может блокировать выполнение данного вируса. Также в 3Ds Max 2024 и выше данный вирус блокируется Security Tools от выполнения.

Файлы, которые создаются:

Spy CA отправлет данные MAC адреса, уникальные идентификаторы и другую информацию по адресу https://api[.]yutu[.]cn/blackBox/checkData в Китай.

Также вирус пытается отключить полностью Security Tools в 3Ds Max.

Обнаружить вирус возможно если у вас включены Security Tools, который сообщит о блокировке команды "System.Convert" или же при помощи Prune Scene.

Вы можете выполнить команду Maxscript, которая покажет или есть в вашей сцене данный вирус:

Более подробно как пользоваться данной командой читайте ниже, в разделе "Как обнаружить вирусы?"

Если данная команда возвращает true - вы заражены!

Если, вы не используете Prune Scene, у вас есть возможность удалить данный вирус вручную, для этого необходимо все объекты в сцене сделать Convert To Mesh, затем Convert To Poly, для того чтобы удалить Custom Attributes.

Как обнаружить вирусы?

Для ALC betaclenaer

Откройте Maxscript Listener, скопируйте и вставьте следующую строку и нажмите Enter:

Результат выполнения строки должен возвращаться: false. Если результат выполнения: true - вы заражены!

Для ADSL bscript

Откройте Maxscript Listener, скопируйте и вставьте следующую строку и нажмите Enter:

Результат выполнения строки должен возвращаться: false. Если результат выполнения: true - вы заражены!

Для CRP bscript

Откройте Maxscript Listener, скопируйте и вставьте следующую строку и нажмите Enter:

Результат выполнения строки должен возвращаться: false. Если результат выполнения: true - вы заражены!

Для ALC2 alpha

Откройте Maxscript Listener, скопируйте и вставьте следующую строку и нажмите Enter:

Результат выполнения строки должен возвращаться: false. Если результат выполнения: true - вы заражены!

For PhysXPluginMfx

Откройте Maxscript Listener, скопируйте и вставьте следующую строку и нажмите Enter:

Результат выполнения строки должен возвращаться: false. Если результат выполнения: true - вы заражены!

Для ALC3 alpha

Откройте Maxscript Listener, скопируйте и вставьте следующую строку и нажмите Enter:

Результат выполнения строки должен возвращаться: false. Если результат выполнения: true - вы заражены!

Для AD Web CA

Вы увидите Maxscript окно браузера с рекламой сайта: 3dsmj[dot]com, 3d[dot]znzmo[dot]com

Для Desire FX CA

В сцене будут переименованы все объекты с префиксом"desirefx":

Для Alienbrains

Откройте Maxscript Listener, скопируйте и вставьте следующую строку и нажмите Enter:

Результат выполнения строки должен возвращаться: false. Если результат выполнения: true - вы заражены!

Для Kryptik CA

Откройте Maxscript Listener, скопируйте и вставьте следующую строку и нажмите Enter:

Результат выполнения строки должен возвращаться: false. Если результат выполнения: true - вы заражены!

Информация!

Есть и другие модификации вирусов, которые может обработать и устранить только Prune Scene.

Для Spy CA

Откройте Maxscript Listener, скопируйте и вставьте следующую строку и нажмите Enter:

Результат выполнения строки должен возвращаться: false. Если результат выполнения: true - вы заражены!

Как удалить вирусы?

Если ваша сцена заражена или вы хотите избежать попадания вирусов в 3Ds Max, скачайте и установите условно-бесплатный скрипт Prune Scene и активируйте Активную Защиту!

После запуска режима Активной Защиты, вирусы будут удалены.

В дальнейшем, если вирусы попадут к вам в сцену, они всегда будут удаляться!

Важно!

Вы можете бесплатно использовать Prune Scene для очистки от вирусов!

Вы также можете использовать другие скрипты для решения проблем с вирусами:

ALC_fixup_v1_2.ms и CRP_fixup_v1_2.ms

Но я не рекомендую использовать их, поскольку вам придется время от времени запускать их вручную, и вы можете пропустить момент, когда вирус попадет в другую сцену, что очень критично для больших компаний, где несколько человек могут работать с одним файлом.

Также есть и другие модификации вирусов, с которыми эти скрипты не справяться!

Официальная информация

Здесь официальное утверждение Autodesk:

и

Update 1

Из официального источника стало известно, что в 3Ds Max 2019 Update 2 по умолчанию будет включена защита против ALC/CRP.

Здесь официальное утверждение:

Про Security Tool в 3Ds Max 2019 Update 2:

http://help.autodesk.com/view/3DSMAX/2019/ENU/?guid=GUID-C8FEC566-7747-4C35-A7DE-6B8233C9ACB0

Также подтверждена информация о модификации CRP вируса под названием ADSL

Сторонний Maxscript, известный как "ADSL", может случайно повредить настройки программного обеспечения 3Ds Max.

Скрипт может быть распространен на другие файлы max (* .max) в системе, если файлы сцены, содержащие его, открыты в 3Ds Max. Поведение является почти идентичным варианту заражения CRP, но использует разные имена переменных.

Security Tools in 3Ds Max Update 2 могут обнаруживать и очищать этот вирус из сцен и папки startup.

http://help.autodesk.com/view/3DSMAX/2019/ENU/?guid=GUID-10254858-7E5A-4220-9960-C250CCE2BA56

Update 2

Autodesk выпустила Security Tools for Autodesk© 3Ds Max® 2019-2015 для устранения следующих угроз: ALC, CRP and ADSL.

Теперь вы можете загрузить и установить этот инструмент бесплатно для версий 3Ds Max: 2015, 2016, 2017, 2018. Для 3Ds Max 2019 просто установите последнее обновление Update 2 с итеративным решением.

Если у вас есть проблемы с ALC/CRP/ADSL для более ранних версий 3Ds Max (2014 г. и ниже) используйте Prune Scene!

Для включения/выключения защиты необходимо добавить кнопку на главную панели инструментов: Customize → Customize User Interface → Category: Security Tools. Затем перетащите 3Ds Max Security Tools на главную панель инструментов.

При запуске этого инструмента вы увидите следующее окно с одной опцией включить/выключить.

Upadte 3

В этой статье обновлено и добавлено описание новых опасных типов угроз: ALC2, PhysXPluginMfx, Alienbrains (mscprop.dll), DesireFX CA.

Update 4

В этой статье обновлено и добавлено описание нового вируса: AD Web CA

Update 5

В этой статье расширено описание для нового типа AD Web CA: 3d[dot]znzmo[dot]com

Update 6

В этой статье обновлено и добавлено описание нового вируса: Kryptik CA

Update 7

Благодаря специалистам из ESET, удалось декодировать код Kryptik CA и обновлено описание к этому вирусу

Update 8

В этой статье добавлено описания для новых типов вирусов Spy CA

Русский

Русский

{{comment.text}}